Awarie systemów, wycieki danych, zablokowane linie produkcyjne przez ransomware – jeszcze kilka lat temu brzmiało to jak odległe scenariusze. Dziś to codzienność wielu firm, również w Polsce. W tym kontekście audyt bezpieczeństwa informatycznego przestaje być „opcją dla dużych korporacji”, a staje się jednym z podstawowych narzędzi zarządzania ryzykiem w każdej organizacji, która pracuje na danych i systemach IT (czyli… prawie każdej).

- Dlaczego audyty bezpieczeństwa informatycznego są dziś kluczowe?

- Czym jest audyt bezpieczeństwa informatycznego?

- Zakres audytu bezpieczeństwa informatycznego – co jest sprawdzane?

- 7 najczęstszych luk wykrywanych w firmowych systemach podczas audytów bezpieczeństwa informatycznego

- Jak wygląda raport i rekomendacje po audycie bezpieczeństwa informatycznego?

- Jakie są kluczowe korzyści z przeprowadzenia audytu bezpieczeństwa informatycznego?

Dlaczego audyty bezpieczeństwa informatycznego są dziś kluczowe?

Firmowe systemy IT są znacznie bardziej złożone niż kiedyś: chmura, aplikacje SaaS, zdalna praca, dostęp z telefonów, integracje z partnerami, automatyzacja procesów. Każde z tych udogodnień to jednocześnie potencjalna nowa powierzchnia ataku.

Do tego dochodzi presja regulacyjna (RODO, NIS2, wymagania branżowe), rosnące oczekiwania klientów oraz coraz bardziej agresywne grupy cyberprzestępcze, które działają jak dobrze zorganizowany biznes. W takiej rzeczywistości „brak incydentów” nie oznacza bezpieczeństwa – raczej to, że firma jeszcze nie wie, gdzie ma luki. Audyt pozwala to sprawdzić zawczasu, zanim zrobią to napastnicy.

Czym jest audyt bezpieczeństwa informatycznego?

W największym skrócie to usystematyzowana, niezależna ocena poziomu bezpieczeństwa IT w organizacji. Obejmuje zarówno techniczne elementy (serwery, sieć, stacje robocze, aplikacje), jak i procesy, procedury oraz zachowania ludzi.

Audyt nie jest tylko „technicznym skanem” – to połączenie kilku perspektyw:

- perspektywy administratora (konfiguracja systemów, uprawnienia, aktualizacje),

- perspektywy użytkownika (sposób korzystania z systemów, szkolenia, nawyki),

- perspektywy atakującego (jakie luki można wykorzystać, dokąd można się „dobrać”).

Dobrze przeprowadzony audyt bezpieczeństwa informatycznego kończy się nie tylko listą problemów, ale też konkretną mapą działań naprawczych.

Zakres audytu bezpieczeństwa informatycznego – co jest sprawdzane?

Dokładny zakres zależy od wielkości firmy, branży i poziomu dojrzałości IT, ale najczęściej audyt obejmuje:

- infrastrukturę sieciową – segmentację sieci, konfigurację routerów, firewalli, VPN, punktów dostępowych Wi-Fi,

- serwery i systemy – konfigurację systemów operacyjnych, usług katalogowych (np. Active Directory), backupów, aktualizacji, dostępów uprzywilejowanych,

- stacje robocze i urządzenia mobilne – polityka haseł, szyfrowanie dysków, oprogramowanie ochronne, zarządzanie aktualizacjami,

- aplikacje biznesowe – uprawnienia, sposób logowania, kontrola zmian, podatności w interfejsach,

- kontrolę dostępu i tożsamości – nadawanie, przegląd i odbieranie uprawnień, MFA, zasady tworzenia kont,

- kopie zapasowe i plan ciągłości działania – jak wykonywane są backupy, gdzie są przechowywane, jak szybko da się odtworzyć kluczowe systemy,

- organizację i procedury – polityki bezpieczeństwa, reagowanie na incydenty, szkolenia użytkowników, umowy z dostawcami.

W bardziej zaawansowanych audytach pojawiają się też testy socjotechniczne (np. symulowane phishingi) oraz testy penetracyjne wybranych systemów.

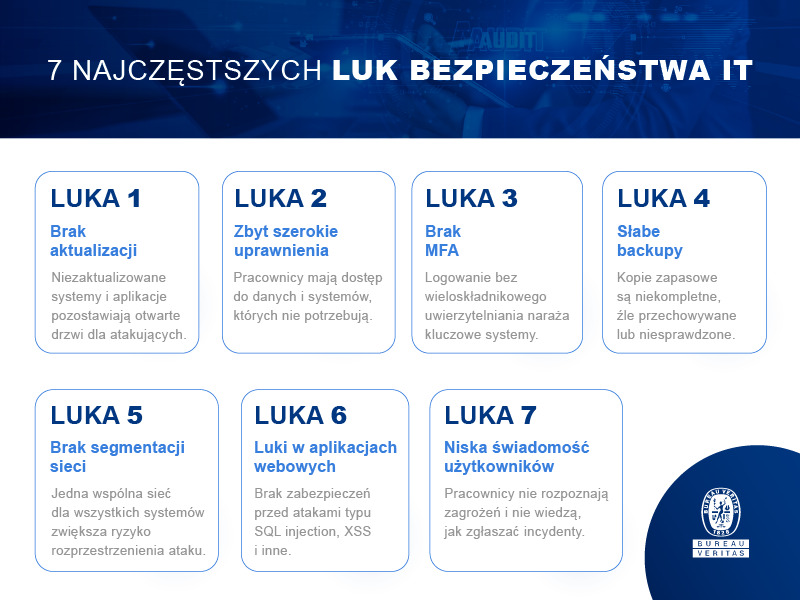

7 najczęstszych luk wykrywanych w firmowych systemach podczas audytów bezpieczeństwa informatycznego

Choć każda organizacja jest inna, w raportach po audytach stale przewijają się podobne problemy. Najczęściej są to:

Brak aktualizacji i łat bezpieczeństwa

Stare wersje systemów, wciąż używane serwery „tylko do jednego programu”, zapomniane aplikacje webowe – to klasyczne bramy wejściowe. Często wystarczy publicznie znana podatność, której nikt nie załatał.

Za szerokie i nieuporządkowane uprawnienia

Użytkownicy mają dostęp do znacznie większej liczby systemów i danych, niż potrzebują. Nie usuwa się kont pracowników po odejściu, rzadko przegląda się grupy w AD. Skutki? Jedno przejęte konto daje atakującemu „złoty bilet” do całej sieci.

Brak wieloskładnikowego uwierzytelniania (MFA) tam, gdzie jest krytyczne

Logowanie tylko loginem i hasłem do poczty, VPN, panelu administracyjnego czy CRM to proszenie się o kłopoty. Audyt często wykrywa kluczowe systemy bez MFA lub z MFA wyłączonym „tymczasowo”.

Słabe zarządzanie kopiami zapasowymi

Backupy są robione, ale: zbyt rzadko, przechowywane w tej samej sieci, źle szyfrowane albo nikt nie testuje ich odtwarzania. W praktyce przy ataku ransomware okazuje się, że kopie są bezużyteczne albo także zaszyfrowane.

Brak segmentacji sieci i zasady „wszyscy ze wszystkimi”

Sieć biurowa, produkcyjna, gościnna, serwerowa – wszystko w jednej płaskiej przestrzeni. W takim środowisku pojedyncze zainfekowane urządzenie może szybko „zarazić” całą organizację.

Luki w bezpieczeństwie aplikacji webowych

Brak podstawowych zabezpieczeń (np. przed SQL injection, XSS), błędy w zarządzaniu sesjami, słabe mechanizmy logowania, brak rate limiting. To szczególnie niebezpieczne w systemach wystawionych do Internetu (portale klienta, panele administracyjne, sklepy).

Brak świadomości użytkowników i procedur reagowania

Użytkownicy nie rozpoznają prób phishingu, instalują oprogramowanie z nieznanych źródeł, korzystają z prywatnych skrzynek i dysków do pracy. Jednocześnie w firmie brakuje jasnej ścieżki zgłaszania incydentów – co sprawia, że pierwsze sygnały ataku są często ignorowane.

Te luki rzadko występują pojedynczo. Zwykle tworzą łańcuch podatności, który umożliwia atakującemu przejście od jednego słabego punktu do pełnej kontroli nad środowiskiem IT.

Jak wygląda raport i rekomendacje po audycie bezpieczeństwa informatycznego?

Profesjonalny audyt bezpieczeństwa informatycznego nie kończy się suchym „wynik: pozytywny/negatywny”. Efektem jest rozbudowany raport, który zazwyczaj zawiera:

- podsumowanie dla zarządu – krótko, zrozumiałym językiem, bez żargonu technicznego: główne ryzyka, priorytety, potencjalne skutki biznesowe,

- szczegółową listę luk i niezgodności – opis podatności, ich lokalizację, potencjalny scenariusz wykorzystania, poziom krytyczności,

- mapę rekomendacji – konkretne działania naprawcze (np. wdrożyć MFA w systemie X, podzielić sieć na segmenty, zmienić konfigurację backupów, zaktualizować procedury),

- priorytetyzację działań – co trzeba zrobić natychmiast, co w średnim, a co w długim terminie,

- często także propozycję planu wdrożenia zmian lub wsparcie w ich realizacji.

Dobry raport jest napisany w taki sposób, aby mógł go zrozumieć zarówno CIO, jak i dyrektor finansowy czy prezes – bez tego trudno o realne wsparcie zarządu dla koniecznych inwestycji i zmian organizacyjnych.

Jakie są kluczowe korzyści z przeprowadzenia audytu bezpieczeństwa informatycznego?

Korzyści można podzielić na kilka poziomów.

Po pierwsze – redukcja ryzyka incydentu. Zidentyfikowane i usunięte luki to konkretnie mniejsze ryzyko wycieku danych, zaszyfrowania systemów czy przestoju produkcji. Często wystarczą stosunkowo proste działania (jak MFA, lepsze zarządzanie uprawnieniami, porządne backupy), aby znacząco podnieść poziom odporności.

Po drugie – spełnienie wymogów regulacyjnych i kontraktowych. Audyt pomaga przygotować się do kontroli regulatorów, spełnić wymagania klientów (np. z branży finansowej czy medycznej), a także uporządkować dokumentację wymaganą przez standardy i normy (ISO 27001, NIS2, RODO).

Po trzecie – lepsze decyzje inwestycyjne. Raport pokazuje, gdzie naprawdę warto wydać pieniądze: czy potrzeba nowego firewalla, czy raczej segmentacji sieci i szkoleń pracowników, czy priorytetem jest chmura, czy porządek w backupach. Dzięki temu budżet na bezpieczeństwo nie jest „kosztem na wszelki wypadek”, ale uzasadnioną inwestycją.

Po czwarte – świadomość i kultura bezpieczeństwa. Sam proces audytu, rozmowy z pracownikami, warsztaty i wnioski końcowe podnoszą świadomość zagrożeń w całej organizacji. A to jeden z najtańszych i najskuteczniejszych „środków technicznych”.

Wreszcie – spokój menedżerów i zarządu. Oczywiście, audyt bezpieczeństwa informatycznego nie da stuprocentowej gwarancji, że nic złego się nie wydarzy. Ale pozwala przejść z poziomu „mamy nadzieję, że jest dobrze” do poziomu „wiemy, jakie mamy ryzyka, co zrobiliśmy i co planujemy dalej”. W świecie, w którym cyberatak może zatrzymać firmę z dnia na dzień, ta wiedza jest warta więcej niż jakakolwiek marketingowa obietnica „magicznego” systemu ochrony.

Jestem doświadczonym redaktorem specjalizującym się w tematach związanych z nowinkami technologicznymi. Moja pasja do pisania artykułów o innowacjach w technologii przekłada się na bogate doświadczenie w kreowaniu treści zrozumiałych i przystępnych dla czytelników. Posiadam szeroką wiedzę na temat najnowszych trendów w branży IT , które angażują i edukują naszą społeczność.

Dodaj komentarz