Popularne posty

- Antena DVB‑T2 w erze Internetu – kiedy warto inwestować w tradycyjny odbiór TV?

- Dlaczego klasyczny komputer nie sprawdza się w przemyśle?

- Misja Artemis 2 – cel, data startu i znaczenie pierwszego załogowego lotu wokół Księżyca od ponad 50 lat

- Co oznaczają klasy odporności IP? Pełna lista i opis – IPX4, IP54, IP67, IP68 i inne

- Ukryte gry Google – pełna lista, ranking, opis i jak je znaleźć

-

Dlaczego litery “F” i “J” mają wypustki na klawiaturze? 📚💻

-

Dlaczego samoloty nie latają w linii prostej? ✈️🌍

-

RtKauduservice64 – Czym to jest i czy powinieneś to wyłączyć?

-

Frutiger Aero – czym jest i co warto o nim wiedzieć?

-

5 najlepszych filmów o hakerach, które warto zobaczyć

-

Jak drony zrewolucjonizowały sposób prowadzenia wojny?

-

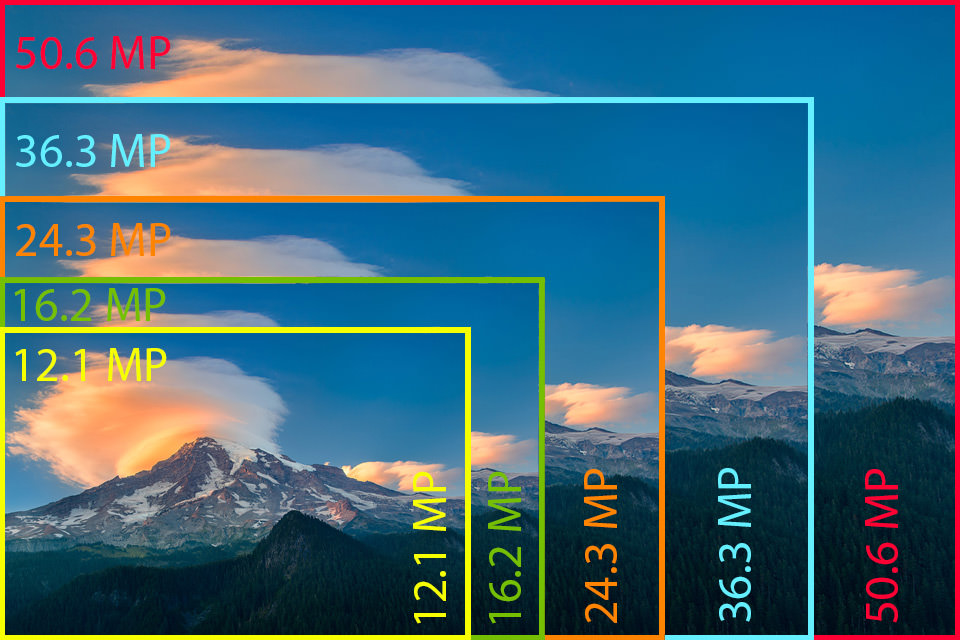

Megapiksele a jakość zdjęcia: Czy więcej zawsze znaczy lepiej?

-

Czy sygnał radiowy może podróżować w próżni w nieskończoność?

-

Jak sprawdzić, jakie numery telefonów są zarejestrowane na Twoje dane?

-

Czym jest i do czego służy PROXY?